Nuevo estudio detecta 8 ataques de phishing en redes sociales

¿Usa redes sociales a menudo? Podría ser víctima de ataques de phishing en redes sociales diseñados para robar su información privada.

Asegúrese de prestar atención a los siguientes puntos para mantener su información segura.

¿Usa redes sociales a menudo? Podría ser víctima de ataques de phishing en redes sociales diseñados para robar su información privada.

Ese es uno de los hallazgos de un nuevo estudio de Norton Labs. Durante un año completo, el equipo de Labs analizó ataques de phishing a sitios web de redes sociales, incluidos Facebook, Instagram, TikTok, Twitter, LinkedIn y Snapchat.

Entre los hallazgos clave del estudio:

- Las campañas de phishing pensadas para redes sociales usan diversas estrategias para engañar a un usuario.

- Facebook es el objetivo número uno, ya que casi tres de cada cuatro sitios web de phishing imitan esa plataforma.

- Los ataques a redes sociales se han vuelto más sofisticados, gracias a herramientas que hacen que las campañas sean más convincentes y fáciles de lanzar.

A continuación, analizamos en detalle cada señuelo con ejemplos. Pero antes, le contamos brevemente qué es lo que está impulsando los ataques.

¿Por qué los estafadores usan las redes sociales?

Las redes sociales conectan a personas de todo el mundo. Plataformas como Facebook, Instagram, TikTok, Twitter, LinkedIn y Snapchat a menudo se usan para interactuar con amigos y colegas. También se utilizan para acceder a noticias, comprar productos, encontrar trabajo, ver videos y mucho más.

Son miles de millones de personas las que utilizan redes sociales en todo el mundo y comparten su información personal, como dónde viven, qué les gusta, qué les interesa y con quién interactúan. Los datos de los usuarios brindan información a las empresas de redes sociales, lo que permite a los anunciantes dirigirse a audiencias específicas con campañas de marketing que consideran efectivas para cada una de ellas.

Por estas mismas razones, a las personas malintencionadas también les gustan las redes sociales. Las plataformas se han convertido en uno de los principales objetivos de los ataques de phishing en los últimos años y son un lugar sencillo donde atacar a miles de millones de personas en cualquier parte del mundo.

Y los ataques se han vuelto más fáciles. Hay herramientas disponibles que permiten a los actores malintencionados hacerse pasar fácilmente por perfiles conocidos y ganarse la confianza de las víctimas. Esta técnica hace que los ataques se propaguen rápidamente entre los amigos de las cuentas vulneradas.

La lista de señuelos de phishing: Tenga especial cuidado con estos ocho trucos de phishing en las redes sociales

Le mostramos en detalle los ocho señuelos que detectamos, con ejemplos y contexto del mundo real. Todas estas son páginas de phishing; ninguna de la empresa oficial que pretenden ser.

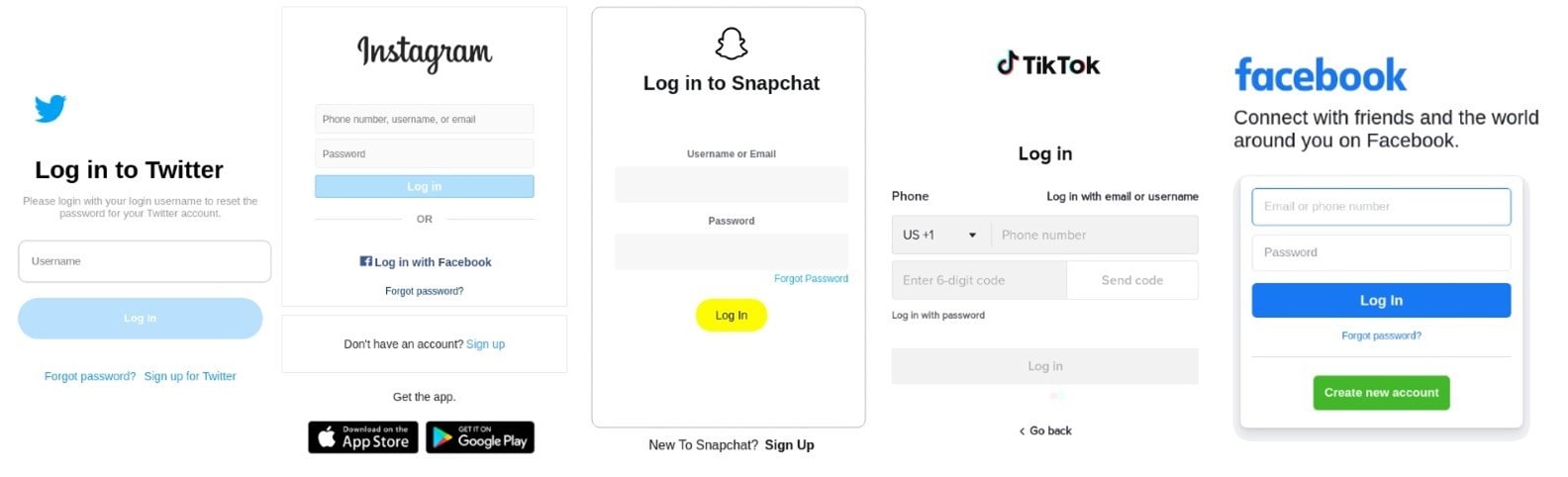

1. Phishing de inicio de sesión clásico

La creación de un sitio web que es similar en nombre y apariencia a la página de inicio de sesión oficial de las redes sociales representa el esquema de phishing más común y extendido. Esta plantilla se utiliza para engañar a los usuarios haciéndoles creer que la página es legítima y robar sus credenciales una vez que intentan acceder a su perfil.

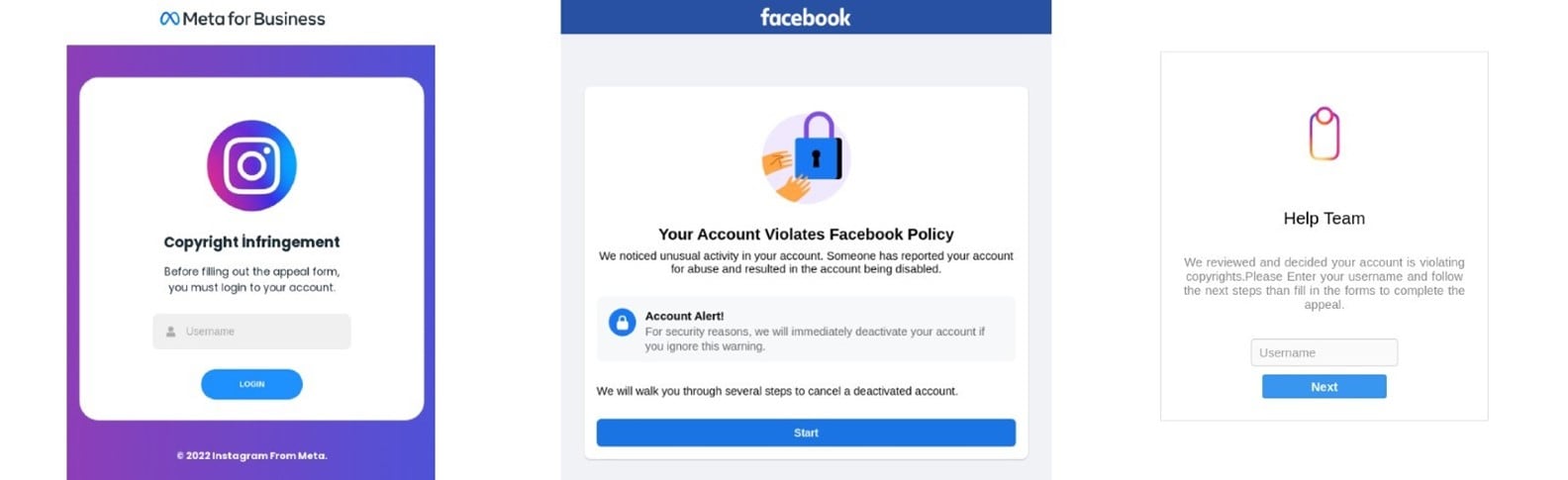

2. Avisos de cuentas bloqueadas

Este esquema de ataque explota el miedo de los usuarios a perder el acceso a la cuenta para robar las credenciales de acceso. Los sitios web de phishing de este tipo generalmente intimidan a los usuarios para que revelen información confidencial al informar un acceso no autorizado (falso) a su cuenta, la presencia de información desactualizada o la necesidad de pasar por una lista de control de seguridad.

3. Avisos de infracción de derechos de autor

Las plataformas sociales no están autorizadas a publicar material sin el permiso del titular de los derechos de autor y tienen reglas estrictas para restringir que sus usuarios publiquen material con derechos de autor de un tercero. Dicha cláusula se aprovecha en los ataques de phishing para engañar a los usuarios y fingir que la cuenta de la víctima ha sido bloqueada porque infringió las reglas de derechos de autor. Con este tipo de sitio web malicioso, las víctimas deben iniciar sesión y revelar sus credenciales para desbloquear sus perfiles.

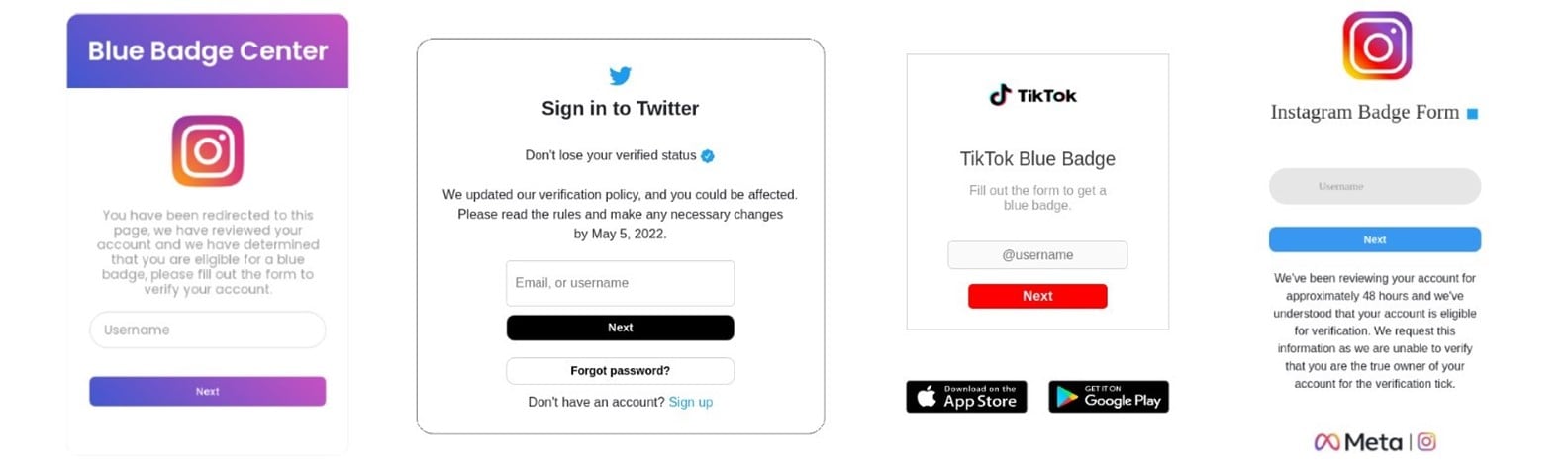

4. Estafas de insignias verificadas

Las insignias verificadas son iconos que aparecen en algunos sitios de redes sociales para indicar que la plataforma ha confirmado que una cuenta es la presencia auténtica de la figura pública/popular, la celebridad o la marca que representa. Por lo general, las cuentas verificadas son más confiables y pueden obtener otras ventajas, como un alcance más amplio. Las campañas de phishing utilizan insignias verificadas a fin de atraer a los usuarios para que proporcionen detalles de inicio de sesión en el sitio de destino. Las páginas maliciosas presentan a los usuarios un aviso que les pide que inicien sesión para obtener, o no perder, su estado verificado en la plataforma.

5. Servicios de hackeo de perfiles

Los servicios de hackeo de perfiles representan una variante reciente de los ataques de phishing dirigidos a las redes sociales. A menudo, las campañas maliciosas basadas en servicios de hackeo pretenden ofrecer a los usuarios una forma de hackear un perfil o revelar información de otros clientes, como direcciones de correo electrónico o su lista de interacciones. En la mayoría de los casos, el objetivo de estas campañas no es robar credenciales, sino redirigir continuamente a las víctimas y monetizar desde otros servicios, como anuncios o encuestas.

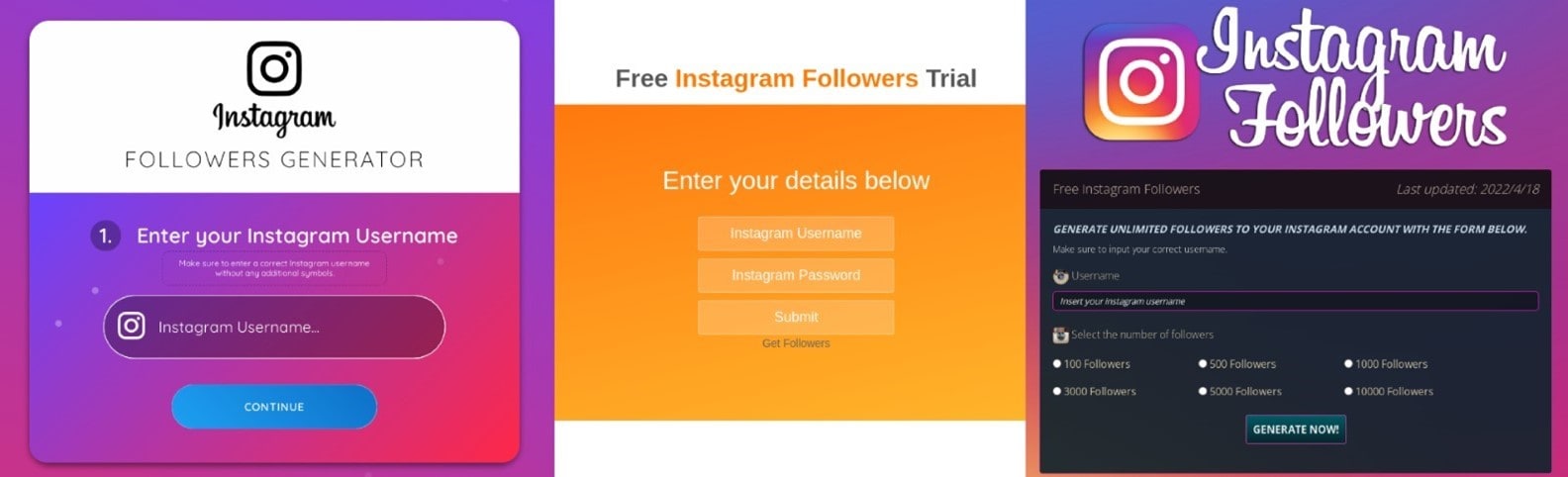

6. Servicios para generar seguidores

Generar seguidores e interacciones de publicaciones en las cuentas de las redes sociales es uno de los principales objetivos de los creadores de contenido y titulares de perfiles. Este aspecto es aprovechado por otro esquema de phishing que promueve servicios para hacerlo a bajo costo o sin costo alguno. Dichos ataques pueden generar ganancias al redirigir a las víctimas a sitios web controlados por el atacante que muestran anuncios (imagen de la izquierda), pueden atraer a los usuarios para que revelen las credenciales de inicio de sesión (imagen del centro) o pueden facilitar la propagación de software malicioso que las víctimas deben instalar (imagen de la derecha).

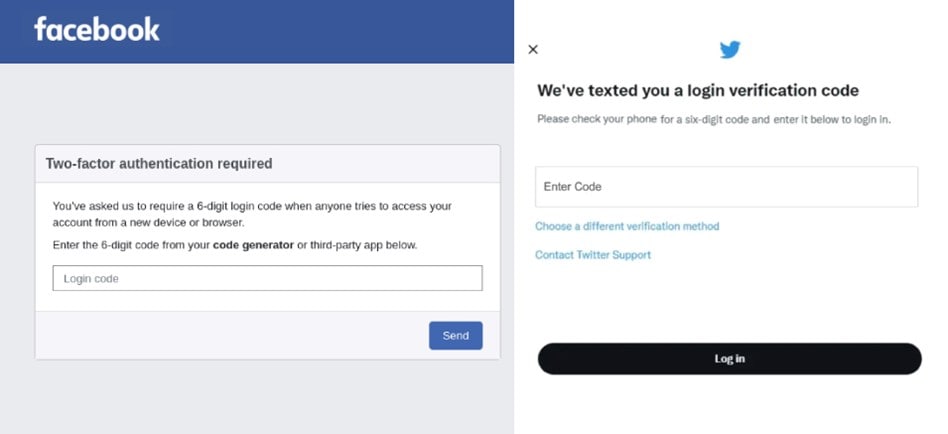

7. Intercepción de autenticación de dos factores

Si bien muchos usuarios ya están familiarizados con la autenticación de dos factores, puede que les sorprenda saber que sus códigos de autenticación de dos factores de una aplicación o SMS también se pueden capturar mediante phishing. Para aquellos que ya están familiarizados con el inicio de sesión con un código de dos factores, un sitio de phishing que les solicite un código simplemente sigue un comportamiento de inicio de sesión aprendido.

En cambio, las campañas de phishing furtivas apuntan a interceptar códigos temporales para acceder a perfiles con autenticación de dos factores habilitada. Esos tokens generalmente están vinculados al número de teléfono de la víctima o a una aplicación generadora de códigos en su dispositivo y, por lo general, se requieren para iniciar sesión y realizar cambios en una cuenta.

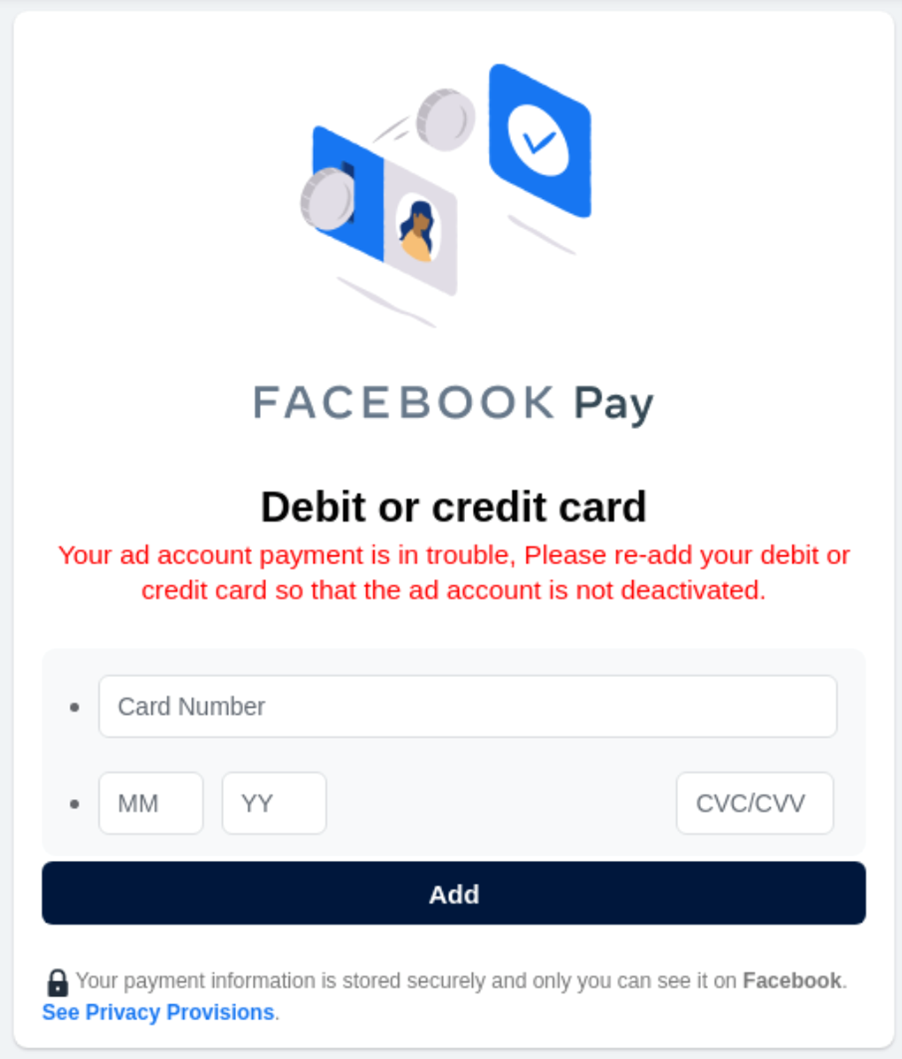

8. Fraude de pago

Los actores de amenazas también diseñan campañas de phishing que involucran plataformas de redes sociales y, al mismo tiempo, están concebidas para robar información financiera de los usuarios. Por lo general, los sitios web maliciosos explotan marcas de redes sociales conocidas y solicitan detalles de la tarjeta de crédito de sus víctimas simulando un problema con su cuenta.

Conclusión

La razón por la que estos señuelos son importantes es porque tienen un impacto que trasciende el solo hecho de revelar su información de inicio de sesión de una empresa o servicio. Pueden tener un costo financiero para la víctima o sus contactos, y se utilizan para seguir esparciendo la campaña de phishing, entre varios otros motivos. Los estafadores se esfuerzan mucho para que las personas revelen sus datos de inicio de sesión, por lo que debe estar atento a estas estafas, pero también a sus consecuencias.

Nota editorial: Nuestros artículos le brindan información educativa. Es posible que nuestras ofertas no cubran ni protejan contra todos los tipos de delitos, fraudes o amenazas sobre los que escribimos. Nuestro objetivo es aumentar la conciencia sobre la seguridad cibernética. Revise los Términos completos durante la inscripción o la configuración. Recuerde que nadie puede prevenir todos los robos de identidad o delitos cibernéticos, y que LifeLock no supervisa todas las transacciones en todas las empresas. Las marcas Norton y LifeLock son parte de Gen Digital Inc.

¿Desea obtener más información?

Síganos para conocer los últimos consejos, novedades y actualizaciones.